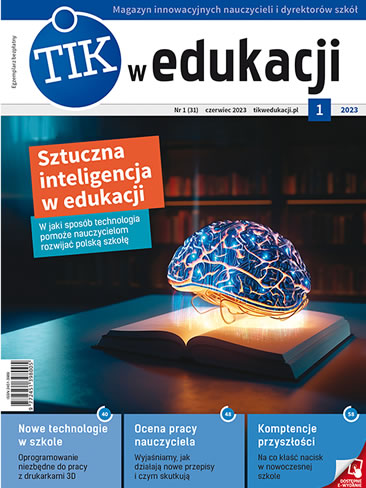

„TIK w Edukacji” to bezpłatny magazyn o wykorzystywaniu technologii informacyjno-komunikacyjnych w szkole. Autorzy w przystępny i praktyczny sposób prezentują rozwiązania, które zwiększają atrakcyjność zajęć z uczniami. Podpowiadają, jak w trakcie lekcji wykorzystać aplikacje edukacyjne, urządzenia mobilne, zasoby internetowe czy sieci społecznościowe.

Redakcja radzi, jak wybrać i skonfigurować sprzęt IT do szkoły, oraz porusza tematy związane z zarządzaniem siecią szkolną i bezpieczeństwem danych. W magazynie opisywane są również wdrożenia IT w edukacji, które warto naśladować.